Доброго времени суток, дорогие коллеги, читатели моего блога. Сегодня меня для вас немного необычная статья. В силу характера моей работы, я занимаются фрилансом, аутсорсом, разными дополнительными проектами, либо помогают кому-то из друзей-знакомых по этой же части.

За все время моей профессиональной деятельности я успел познакомиться с большим числом хостинговых площадок, как отечественных, так и иностранных. Поэтому сейчас решил составить несколько обзоров. Тем более, что время от времени мне попадают в руки промо-коды на сколько-то там бесплатных часов использования, после посещения различных тематических митапов.

Сегодня у нас в программе будет Немецкая vps-хостинг компания FORNEX.COM . Вообще немцев я люблю… Вышколенные они какие то что ли. Качественные услуги, качественный сервис, поддержка…

Что еще интересного и вводного об этих ребятах сказать — на их мощностях и при их поддержке например работает небезызвестный в России ресурс Pikabu.

Сам я с ними познакомился года 3 назад, работая в одной IT-аутсорс конторе на пол ставки. На тот момент, мы переносили к ним сервера с системами мониторинга, корпоративной вики, хелпдеском, мигрируя с какого то из наших отечественных хостеров.

Сейчас не вспомню к сожалению всех причин почему был выбран именно FORNEX а не тот же Hetzner (с которыми я уже много лет работаю, но в рамках своих проектов), но одной из них точно было наличие русскоязычной поддержки.

Так, начну свой обзор — активирую мой промокод на тестовый аккаунт и давайте посмотрим, что из этого получится…

Набор услуг, которые предлагает нам FORNEX не стандартен для обычного vps хостера:

- Хостинг — ок, тут все как у всех

- Выделенный сервер (ака дедик) — ну… Этим нас тоже не удивишь, идем дальше

- VPS — и это казалось бы стандартная услуга… Чуть позже мы подробнее рассмотрим что она из себя представляет.

- Бэкап — а вот это уже интересно. Много вы знаете хостеров кто предоставляет место резервное копирование (и не просто с стоящего тут же сайта, а например из офиса?) Я вот могу по пальцам одной руки пересчитать ( не путать с специализированными облачными хранилищами или бекап сервисами типа Акрониса)

- VPN — тоже интересно. Нет, VPN сервисами нас конечно не удивишь но вот обычно они являются отдельными сервисами а не в составе перечня услуг хостинг компании… А ведь это может быть удобно — хотите вы защищенный доступ к админкам сайтов, ставите значит разрешение на доступ только с IP vpn серверов и все… Но что-то я бегу вперед, давайте по порядку…

Возьмем например для сравнения ряд отечественных сервисов:

- Timeweb

- Хостинг

- VDS

- Выделенные сервера

- Ihor

- VDS

- Выделенные сервера

- Colocation

- Хостинг

- Бэкап

- Selectel (Эти конечно с отрывом впереди, но что вы хотели… Хотя и ценники у них… с отрывом)

- Выделенные сервера

- Свое облако — как просто публичное облако так и “Private Cloud” (Все крупные игроки сейчас пытаются подражать AWS с их VPC, только открываешь их решение а там возможностей с гулькин нос… )

- Colocation, прочие услуги дата центров

- 1Cloud

- private cloud

- VDS

- Облачное хранилище

Услуги типа выпуск “ssl сертификатов” и “регистрацию доменов” я не рассматриваю т.к. их делает все равно не сам хостер а через партнерку у “больших братьев”. Тут мы с вами и сами можем… В остальном список услуг похож? но где-то он больше заточен под серьезную партнерку с компаниями (тот же Selectel), а где-то уступает FORNEX.

Цены можете сравнить сами, тут личное дело каждого. Наши в среднем стоят дороже, но могут предоставить вам и официальный договор, и первичные документы для бухгалтерии… А это кстати может оказаться проблемой, если вы юрлицо работающее в белую (так например когда на одном моем месте мы хотели воспользоваться серверами Hetzner, нам пришлось их арендовать через Питерскую контору Fast VPS, которые хостятся у них и перепродают их мощности. Делали мы это с целью получить официальный договор и ежемесячные акты оказания услуг). Но если вы не обеспокоены такими вопросами — горизонт возможностей куда шире. FORNEX кстати тут заявляют что хоть они и зарубежная компания, могут помочь с этим тонким моментом: https://fornex.com/help/company/

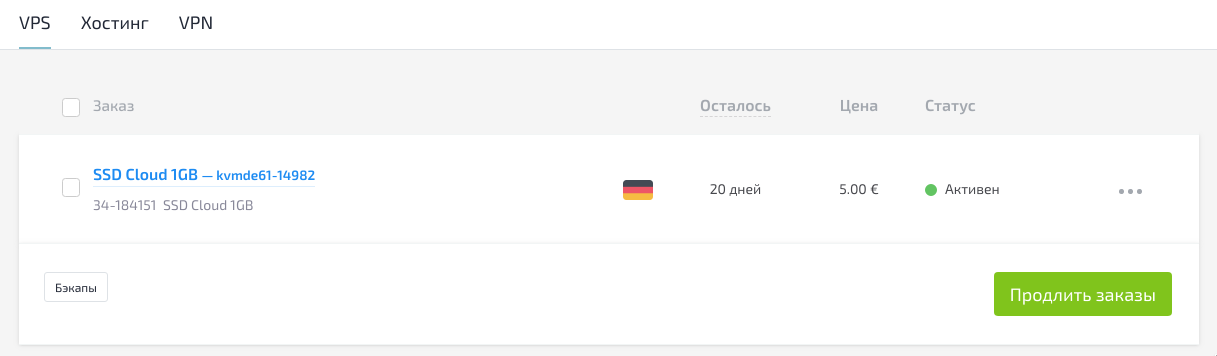

Ладно, вернемся к нашим баранам. Так, промо код активирован, смотрим что можем потыкать. Итак, мне доступны три услуги:

- VPS/VDS

- Хостинг

- VPN

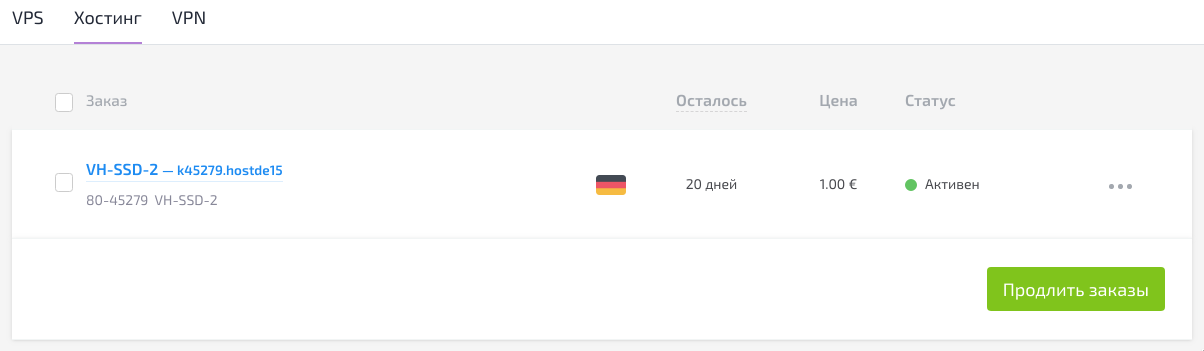

Начнем пожалуй с самого простого — хостинга.

ХОСТИНГ

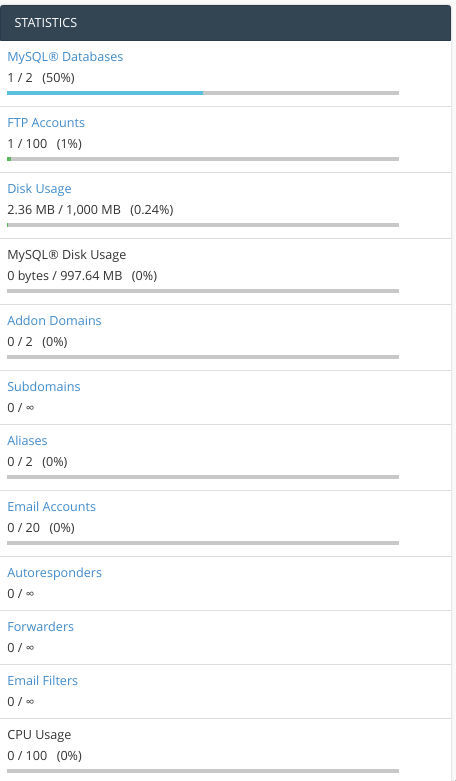

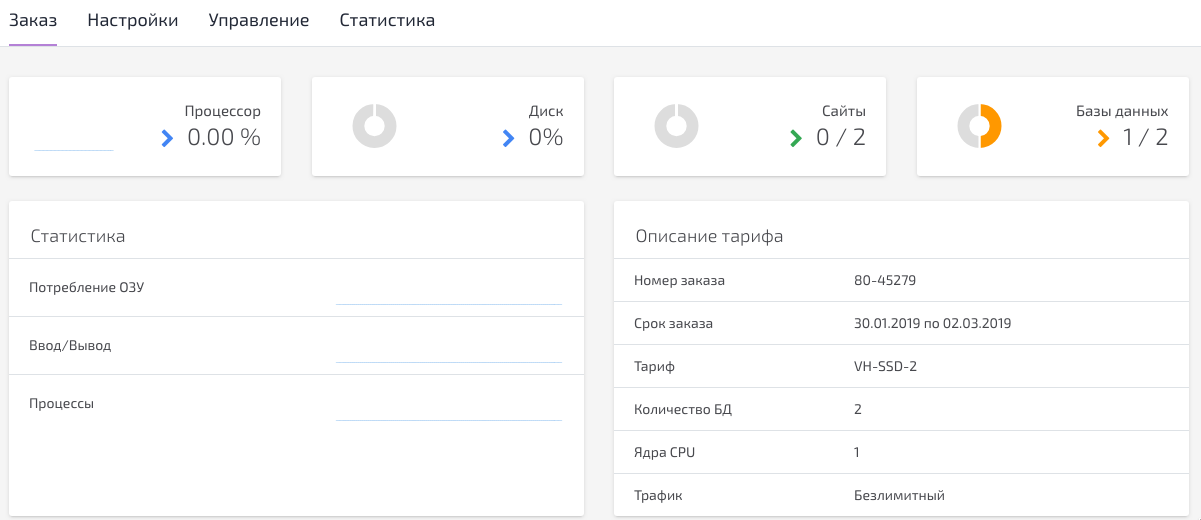

Итак, что мы получаем — стандартный PHP хостинг, с СУБД MySQL и Nginx в качестве веб сервера:

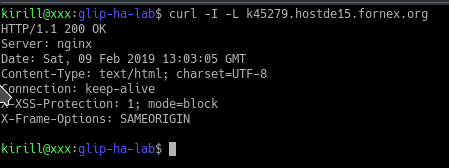

Почти 1Гб места под файлы, и столько же под базы, коих кстати может быть 2, как и два сайта — и это на самом дешевом тарифе. Кстати маленький лайфхак — с СУБД тут все понятно, MySQL нам написано русским по белому, а вот как понять что за веб сервер? Можно конечно поискать в документации или спросить сапорт но… зачем терять время?)) В панели управления ( о ней чуть ниже) мы видим выданный нам “технический домен” — сгенерированное случайным образом на основе id аккаунта имя в доменной зоне поставщика услуг. Так давайте как истинные админы честно спросим — кто нам ответит по 80 порту, если мы “дернем” этот fqdn:

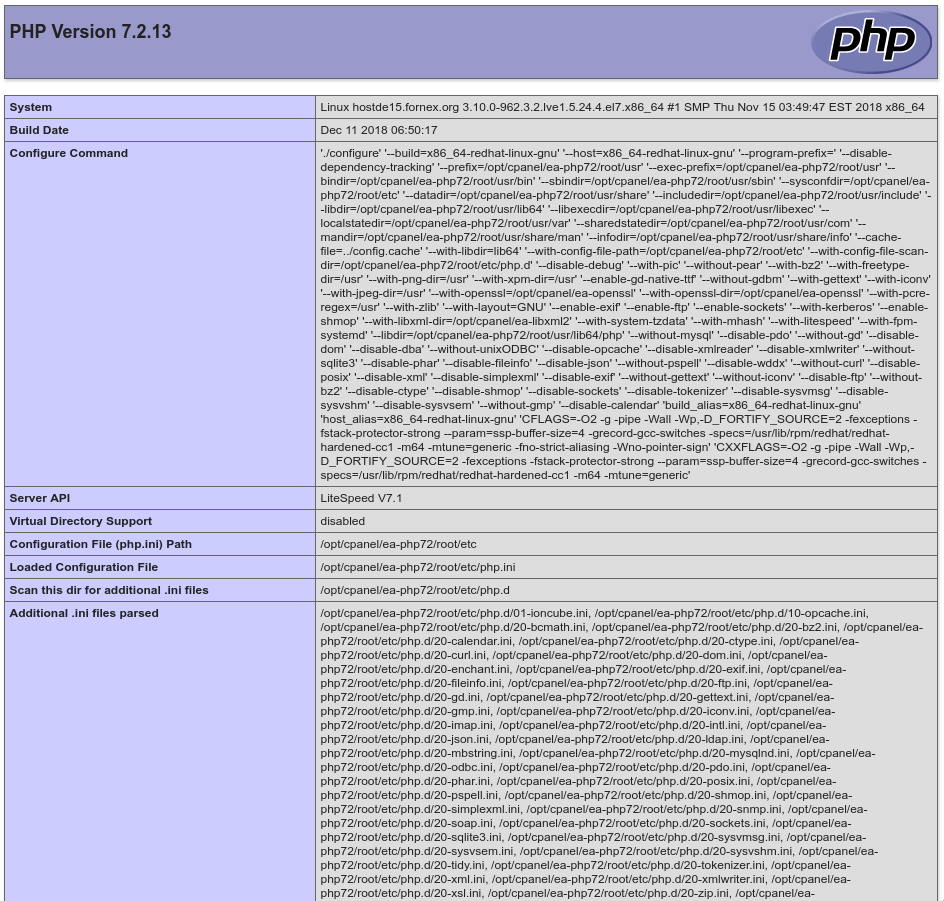

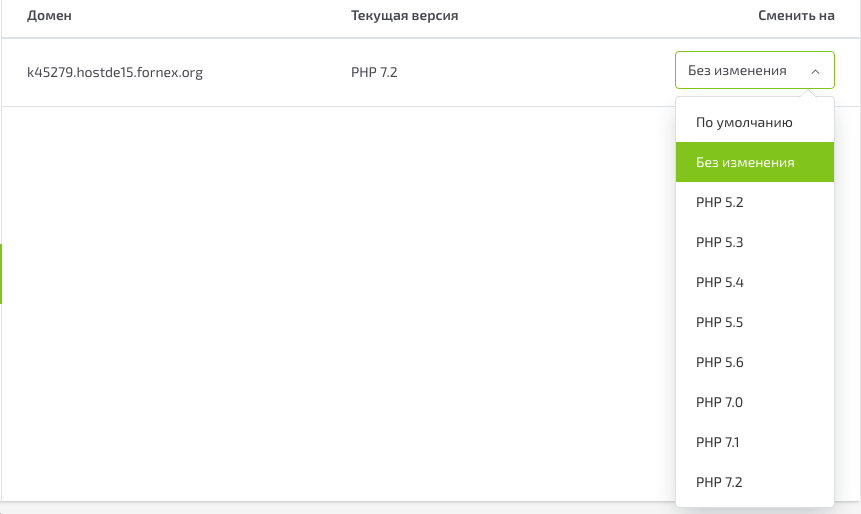

Нам честно ответит NGINX. С PHP тоже все просто — конечно написано что у нас стоит версия 7.2, однако какие модули установлены и настроены — это вопрос.

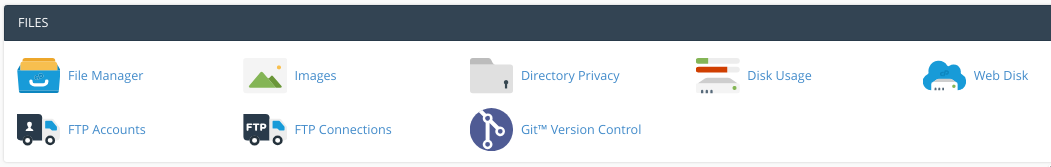

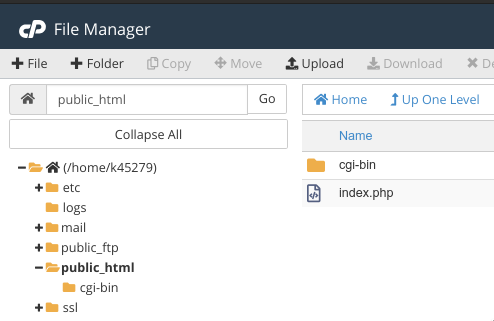

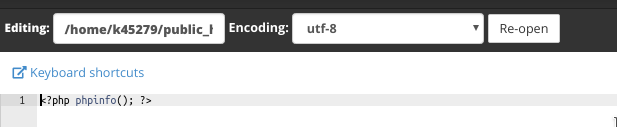

Но что нам стоит это выяснить — идем в встроенный веб-файловый менеджер:

И создаем в каталоге public_html

файл index.php с одной единственной строчкой:

Если что, это не мой редактор — это все через встроенные возможности панели управления. Тут стоит cPanel — платная проприетарная панелька… Последний раз такую видел года 3 назад и с тех пор этот продукт заметно подрос. Мне он сейчас понравился куда больше традиционного в Российских хостингах ISPmanager, но это уже вкусовщина.

Итак, файл сделали, сохранили, пробуем перейти браузером по имени нашего технического домена и вуаля- получаем страничку с дальнейшей информацией о конфигурации PHP

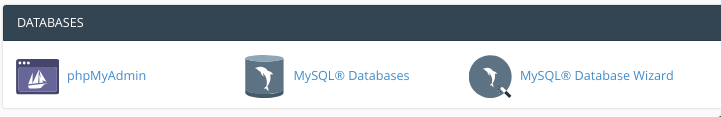

Полный скриншот приводить не буду- идея я думаю понятна. Кстати для MySQL тут стоит стандартный PhpMyAdmin веб клиент. Доступ сразу по кнопку, без дополнительного шага в виде ввода логина-пароля

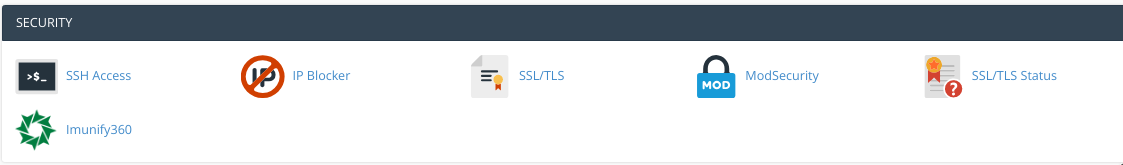

Что еще из интересного в плане хостинг функционала — есть набор опций по безопасности — бан по ip, управление ssl сертификатами, встроенная система проверки файлов на тему не залили ли вам что-то гадкое:

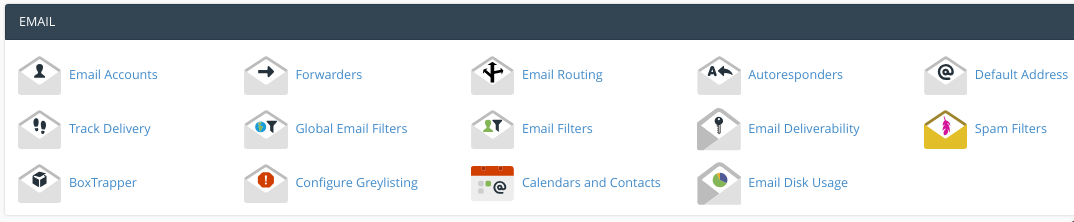

Плюс панель управления почтой, если вы решили еще и почту своего домена припарковать сюда

Как я понял из боковой колонки со статистикой, по умолчанию под почту дается 20 аккаунтов. Не могу сказать много это или мало для вашего потенциального домена, но то что есть из коробки — хорошо.

В целом стандартный хостинг функционал с красивым интерфейсом на твердую 5-ку.

Из плюшек — возможность выставить нужную версию PHP для каждого вашего сайта (ну вдруг вам надо легаси поддерживать)

На этом про хостинг наверное пока все, хочу в конце добавить вишенку на торт — если в вашем проекте есть менеджер или у вас очень любопытный клиент, им очень понравится главная страница услуги хостинга где в красивом таком, модном сейчас виде предоставляется вся сводная информация:

поехали дальше…

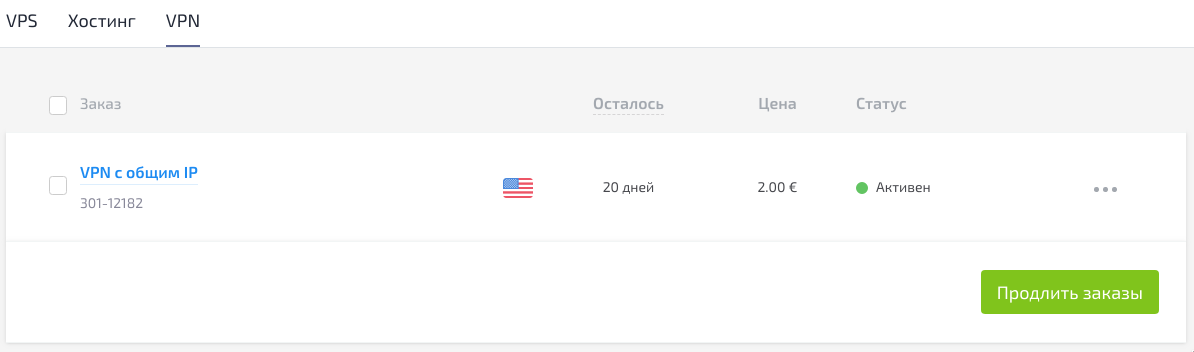

VPN

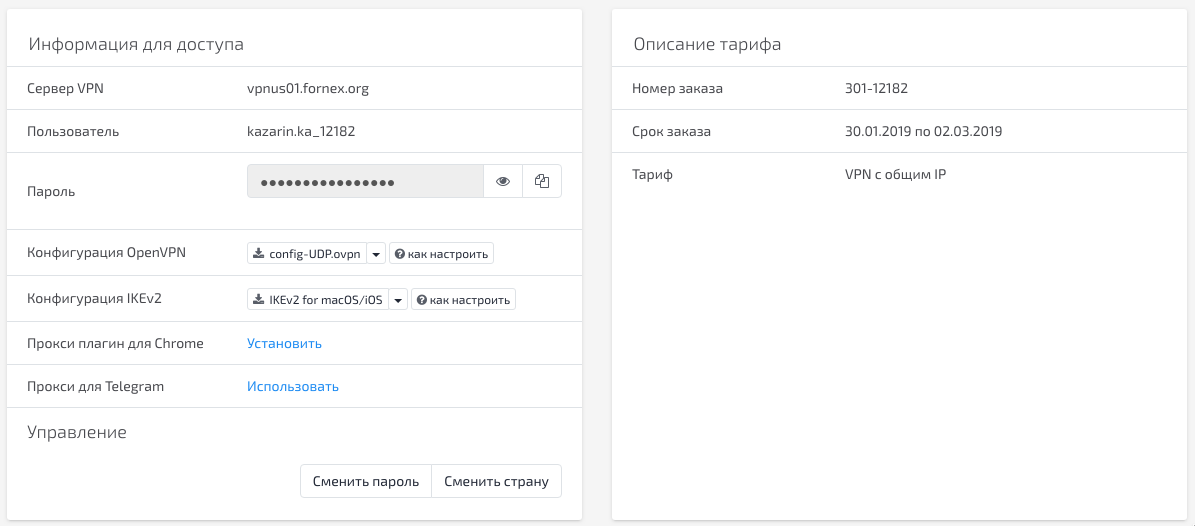

Итак, VPN

Тут нам предоставляются 4 возможных варианта конфигурации/подключения — плагин для браузера (chrome — ссылка на магазин дополнений и официальный плагин в нем), прокси для telegram (как никогда актуально в нашей стране), плюс более традиционные — OpenVPN, являющийся дефакто-стандартом открытых vpn решений в варианте c2s (client to server) и ipsec, правда в конфигурации только для мобильных решений (iOS, Android). Конечно более рукастые коллеги легко смогут взять конфиг для Android и адаптировать его под linux например, тем более что написан он явно для strongswan (мультиплатформенная имплементация IPSec, которая, как мне известно, сейчас стандарт де-факто).

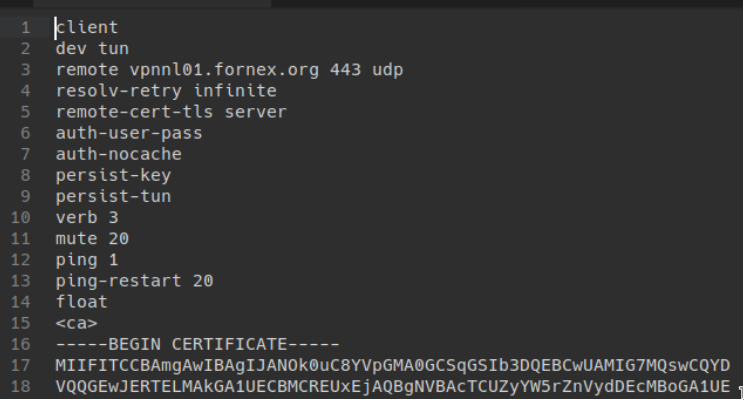

Что еще стоит упомянуть — аутентификация у нас по паролю, в скачиваемых конфигах у нас зашит только серверный сертификат.

Конфиг того же openvpn очень простой, все необходимые настройки мы будем получать с удаленного сервера

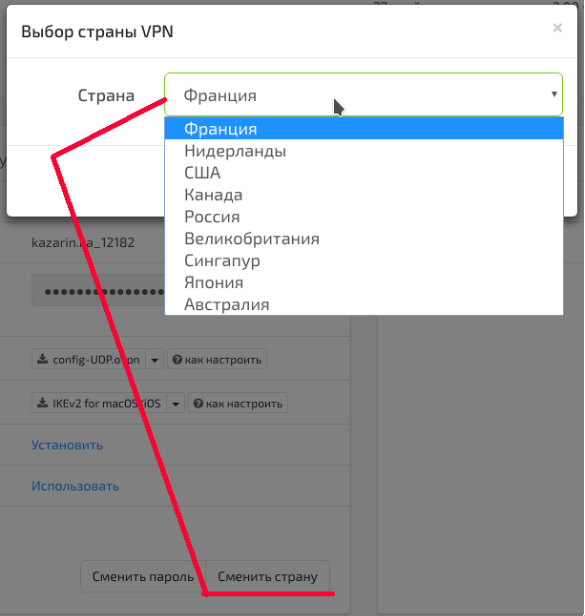

Серверов кстати довольно много — они раскиданы по странам, мы вольны в любой момент переключиться:

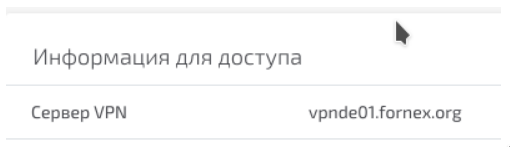

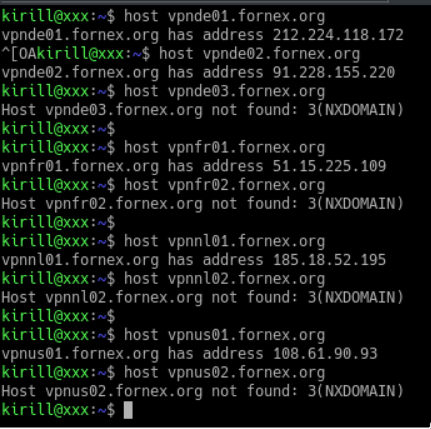

После выбора вы будете перенаправлены случайным образом на один из серверов в выбранной стране. Собственно их имени сервера — понятно где он находится:

- vpnde01.fornex.org — Германия

- vpnfr01.fornex.org — Франция

- vpnnl01.fornex.org — Нидерланды

- vpnus01.fornex.org — США

- и тд

Количество серверов относительно стран судя по всему неравномерное, имейте это ввиду, хотя то, что в Германии их два, наверное обусловлено географическими и историческими причинами:

На этом про vpn я думаю все, едем дальше

VDS / VPS

Итак, самое вкусное — vds!

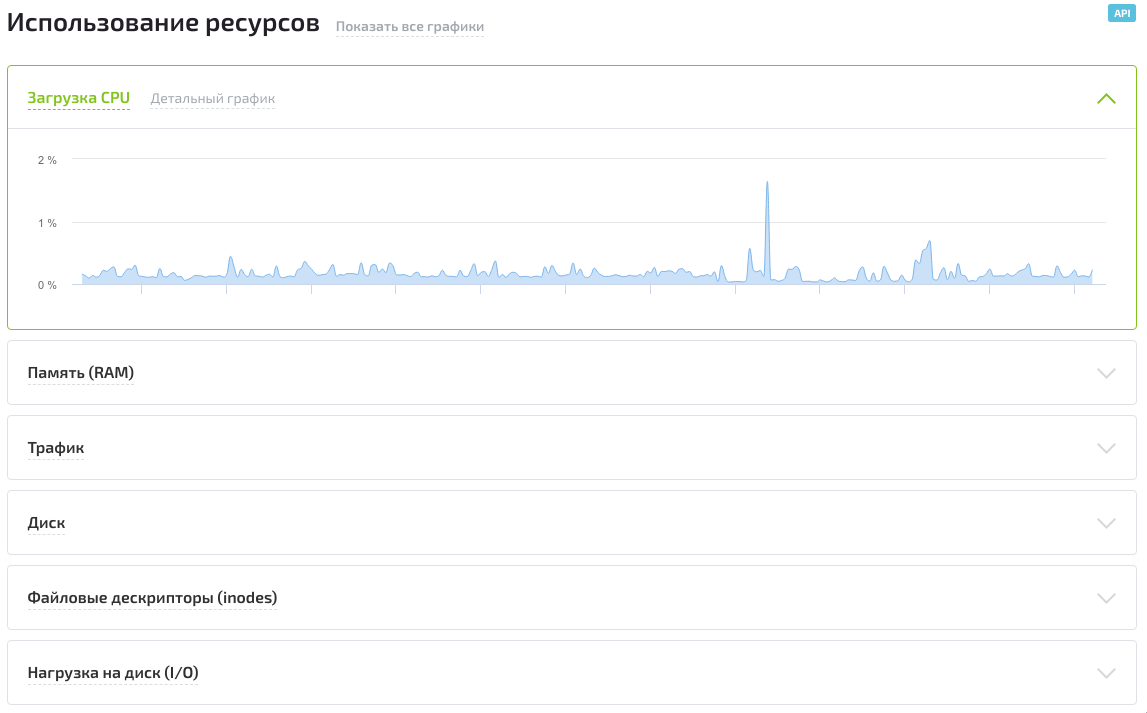

Что мы имеем под капотом — нас встречает симпатичная и минималистичная панель управления и мониторинга (простая конечно, это вам не выделенный сервер zabbix или TICK/TIG стек, но все же — для stand-alone проекта более чем). На вкладке “Статистика”, кстати доступно больше графиков по производительности вашего сервера, а заодно и представлены они в более подробном виде. Эдакий простой аналог AWS Cloudwatch. Графики обновляются не в реальном времени конечно, а с некоторым лагом по времени но на это она и “Статистика” а не realtime мониторинг.

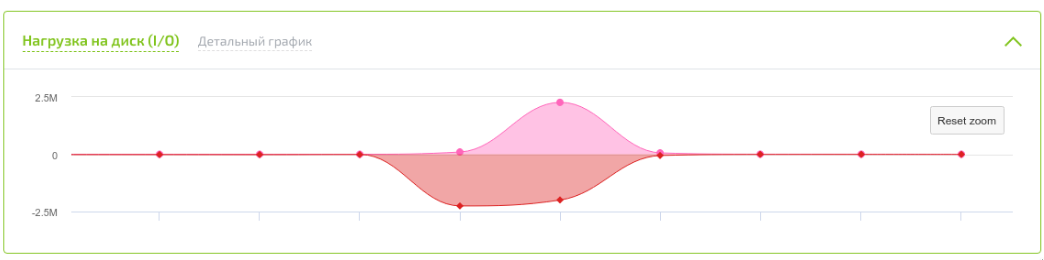

Прогнав обновление ОС и получив небольшой пик по нагрузке на диск, я убедился что был прав — статистика снимается раз в 5 минут. Для мониторинга в реальном времени не годится от слова совсем, но вполне сойдет для анализа постоянных трендов на большой дистанции — например смотреть в какое время суток, дни недели, месяца и пр у Вас возрастает нагрузка.

Хотите больше — велком вот сюда:

Кстати по каждому графику можно вывести его более подробное представление с разбивкой по времени:

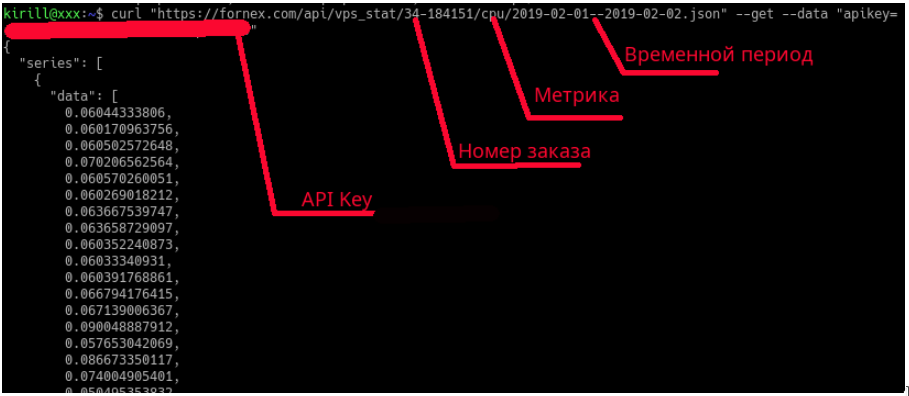

Еще один плюс — данные можно “забирать”, используя публично доступный API: https://fornex.com/api/#vps_stat

В ответ на запрос Вам вернется довольно большой json который вы можете взять и распарсить как вам будет удобно, даже положить его в свою систему мониторинга, реализовав тем самым интеграцию с платформой FORNEX:

Что еще по настройкам:

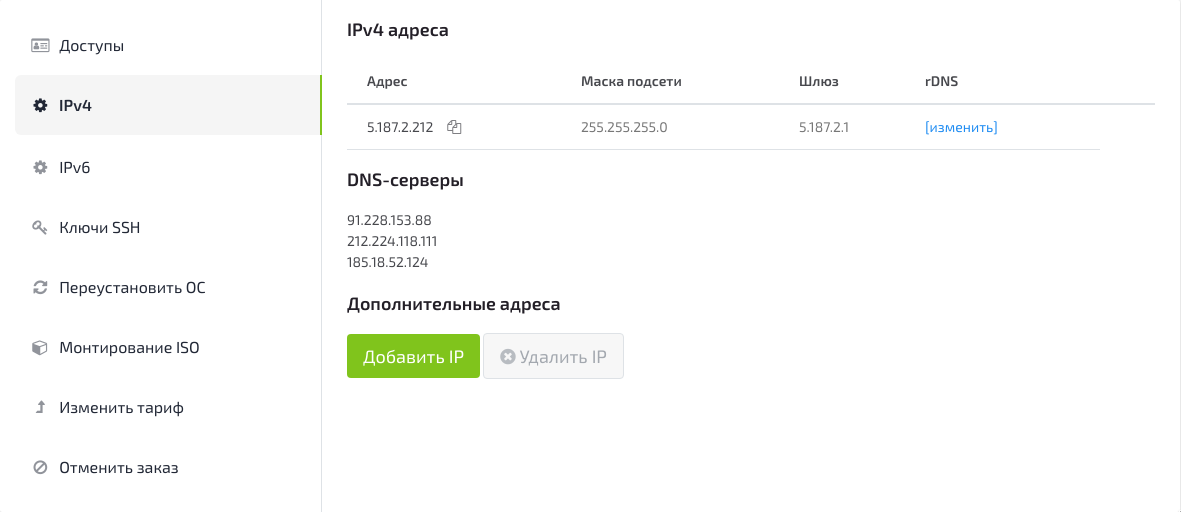

Вы вольны добавлять и удалять дополнительные IPv4 адреса, равно как и исправлять для них PTR запись — чего кстати очень не хватает у некоторых хостинг провайдеров, где нужно писать в техническую поддержку, заводить тикет и пр (личный опыт — когда в выходные тикет на добавление ptr для нового почтового сервера провисел в очереди 8 часов. 8, Карл!!!)

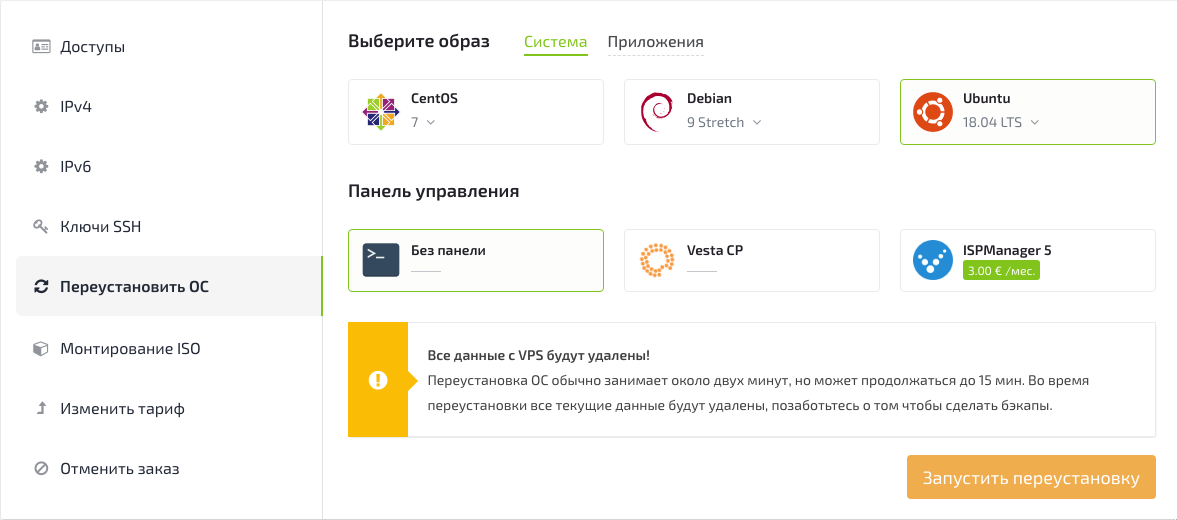

Хотите сменить ОС на Вашем сервере? Просто выберите и нажмите кнопку

Список конечно не очень большой — но зато 3 самых популярных дистрибутива. Из скриншота может быть не очень понятно, однако версии там можно переключать. Доступна актуальная и предыдущая, находящаяся еще на поддержке у ментейнеров.

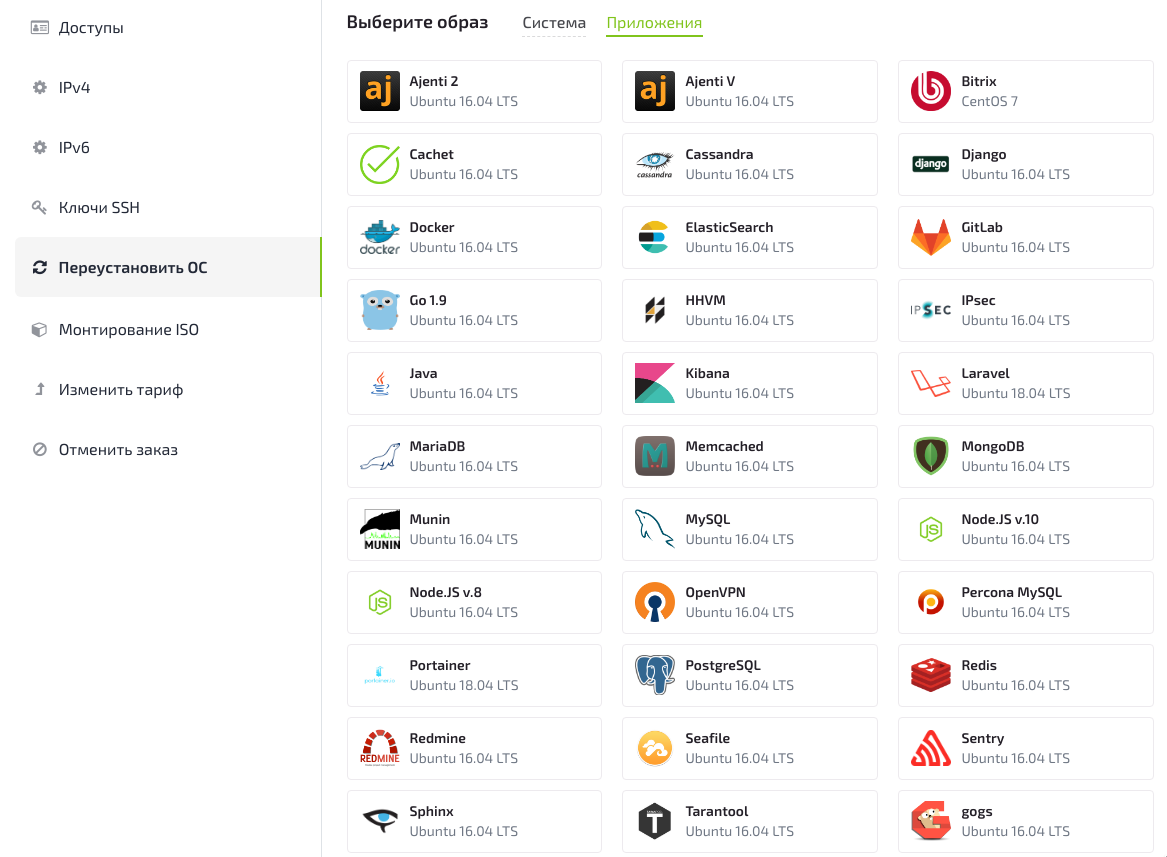

Вы уже знаете что хотите поставить на Ваш сервер? тогда зачем терять время — берите готовую сборку с предустановленной системой, например MongoDB, ElastickSearch и тп:

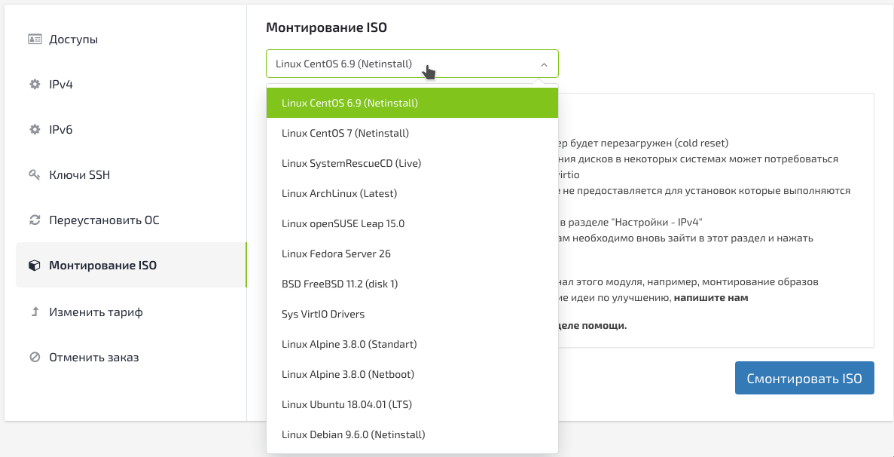

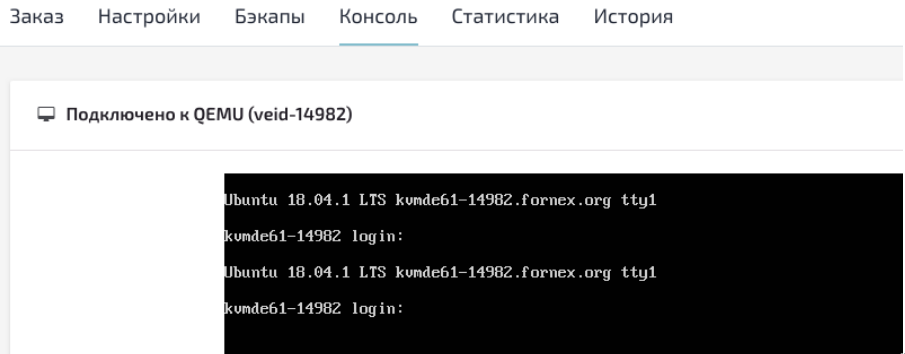

Если же вы по каким то причинам против предустановленной системы и приложений, хотите развернуть все по своему ( например разметку дисков сделать не по умолчанию а некоторым хитрым способом) — монтируйте нужный образ среди доступных, перегружайте машину и начинайте установку, используя VNC консоль тут же в браузере:

Кстати на счет переустановки- тут же Вы можете добавить публичную часть своего SSH ключа и она автоматически будет добавлена на сервер после установки ОС. Минус один шаг при конфигурировании.

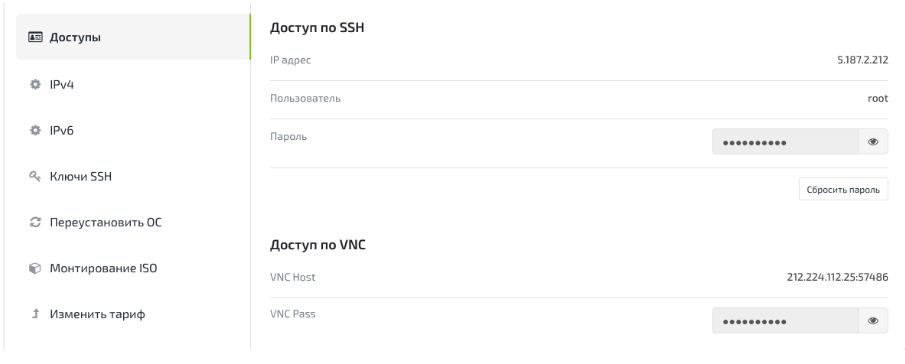

Пароль Вы кстати всегда сможете посмотреть и сбросить, равно как и воспользоваться vnc подключением не через браузер а с любого стороннего совместимого клиента:

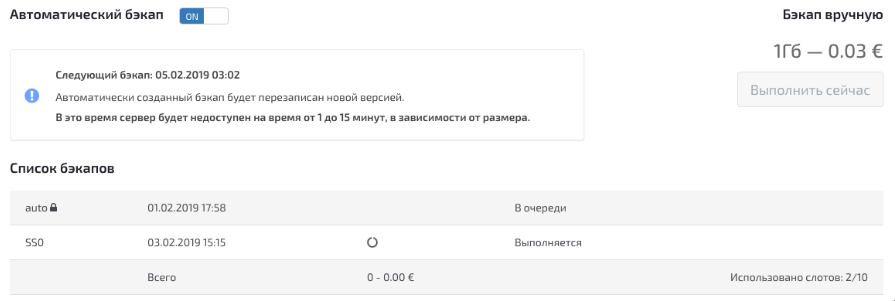

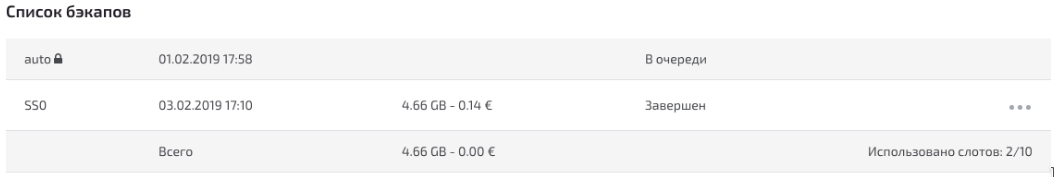

Для тех, кто не хочет или не может позволить себе настройку своего решения для резервного копирования- есть встроенная возможность — принудительно и/или по расписанию

Я так понимаю делается это за счет снапшота томов виртуальной машины, хотя это всего лишь мои догадки, основанные на косвенных признаках.

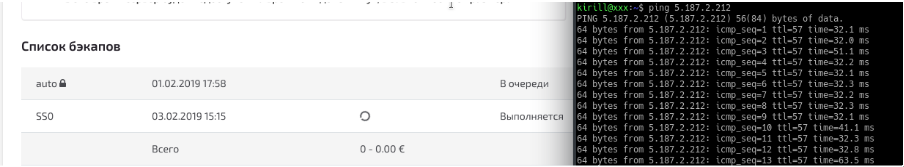

Кстати несмотря на все предупреждения о недоступности сервера от 1 до 15 минут, ничего такого по факту не происходит- бекап у меня “бежит”, а сервер доступен как с vnc консоли

так и по сети:

Я думаю это не более чем около-юридическая предосторожность — предупредить клиента что если у него много данных на сервер, при инициализации снапшота, виртуальная машина а правда может немного “подзалипнуть”.

Ну что же, давайте от слов и обзора снаружи перейдем снова к делу — пощупаем что там под капотом, что нам предлагают в составе свежей развернутой ВМ, попробуем понять в каких же условиях происходит работа сервера. Вдруг на картинке все красиво и шоколадно, а под яркой маркетинговой оберткой нам спрятали нечто несъедобное?

Что я хочу протестировать — я буду производить полную переустановку ОС (т.е. использовать не ту инсталляцию, которая приходит мне “из коробки” при заказе сервера) из готовых шаблонов. В ходе этого Я хочу проверить:

- Добавление ssh ключа

- Изменяется ли ssh ключ самой машины после переустановки

- Свежесть и актуальность образа

- На сколько образ будет отличаться от оригинальной установки из iso, скачанного с сайта ментейнера

- Посмотрю, что там по дисковой разметке

- Посмотрим на время установки, создания и восстановления бекапа

- По тестируем производительность машины

В качестве подопытной используем популярную (а для некоторых — попосовую) ныне Ubuntu.

Поехали — заказываем переустановку ОС на свежую Ubuntu. Замеряем время.

Итак, я честно сидел с секундомером в руке. Полная переустановка заняла 20 минут +\- 5 секунд. Великовато конечно, однако давайте посмотрим что у нас внутри, может это объяснит причину таких временных затрат…

Мой SSH ключ был успешно добавлен, после установки ОС я могу спокойно подключиться к серверу, минуя ввод пароля. Однако, первое что меня напрягло при подключении — вроде бы система у нас свежая, с пылу жару, но мой ssh клиент не ругнулся на то, что отпечаток ключа удаленного сервера изменился…

| kirill@xxx:~$ ssh -v root@5.187.2.212 -i /home/kirill/.ssh/kazarin.ka

OpenSSH_7.6p1 Ubuntu-4ubuntu0.1, OpenSSL 1.0.2n 7 Dec 2017 debug1: Reading configuration data /home/kirill/.ssh/config debug1: Reading configuration data /etc/ssh/ssh_config debug1: /etc/ssh/ssh_config line 19: Applying options for * debug1: Connecting to 5.187.2.212 [5.187.2.212] port 22. debug1: Connection established. debug1: identity file /home/kirill/.ssh/kazarin.ka-github type 0 debug1: key_load_public: No such file or directory debug1: identity file /home/kirill/.ssh/kazarin.ka-github-cert type -1 debug1: Local version string SSH-2.0-OpenSSH_7.6p1 Ubuntu-4ubuntu0.1 debug1: Remote protocol version 2.0, remote software version OpenSSH_7.6p1 Ubuntu-4ubuntu0.1 debug1: match: OpenSSH_7.6p1 Ubuntu-4ubuntu0.1 pat OpenSSH* compat 0x04000000 debug1: Authenticating to 5.187.2.212:22 as ‘root’ debug1: SSH2_MSG_KEXINIT sent debug1: SSH2_MSG_KEXINIT received debug1: kex: algorithm: curve25519-sha256 debug1: kex: host key algorithm: ecdsa-sha2-nistp256 debug1: kex: server->client cipher: chacha20-poly1305@openssh.com MAC: <implicit> compression: none debug1: kex: client->server cipher: chacha20-poly1305@openssh.com MAC: <implicit> compression: none debug1: expecting SSH2_MSG_KEX_ECDH_REPLY debug1: Server host key: ecdsa-sha2-nistp256 SHA256:t5TglNO+Rk5SZ+tSZopBYRzbpzhMwhaAdxayxmUeaTM debug1: Host ‘5.187.2.212’ is known and matches the ECDSA host key. debug1: Found key in /home/kirill/.ssh/known_hosts:635 |

Жирным я выделил строки где клиент четко говорит что такой ключ уже найден среди ранее известных… Давайте проведем эксперимент еще раз — я вновь запущу переустановку и мы снова проверим отпечаток ключа.

А пока сервер переустанавливается, я немного поясню — у меня было предположение что столь длительная переустановка ОС обусловлена тем, что FORNEX действительно устанавливает ОС с нуля, подкладывая установщику некоторый файл ответов, а потом возможно проходится поверх ОС некоторым кастомизатором, выставляя необходимые параметры. В таком варианте ssh ключ самого сервера должен каждый раз меняться. Если это не так, значит машину нам разворачивают из заранее подготовленного образа, не применяя при этом процедуру перегенерации ключа. Если это окажется на самом деле так — очень плохо. В теории я могу забрать с этой машины ssh ключи ( приватный и публичный), а потом использовать их, реализуя атаку MItM для клиентов FORNEX ( если бы я их конечно знал).

Итак, сервер вновь был переустановлен. Пытаемся залогиниться и…

| kirill@xxx:~$ ssh -v root@5.187.2.212 -i /home/kirill/.ssh/kazarin.ka-github

OpenSSH_7.6p1 Ubuntu-4ubuntu0.1, OpenSSL 1.0.2n 7 Dec 2017 debug1: Reading configuration data /home/kirill/.ssh/config debug1: Reading configuration data /etc/ssh/ssh_config debug1: /etc/ssh/ssh_config line 19: Applying options for * debug1: Connecting to 5.187.2.212 [5.187.2.212] port 22. debug1: Connection established. debug1: identity file /home/kirill/.ssh/kazarin.ka-github type 0 debug1: key_load_public: No such file or directory debug1: identity file /home/kirill/.ssh/kazarin.ka-github-cert type -1 debug1: Local version string SSH-2.0-OpenSSH_7.6p1 Ubuntu-4ubuntu0.1 debug1: Remote protocol version 2.0, remote software version OpenSSH_7.6p1 Ubuntu-4ubuntu0.1 debug1: match: OpenSSH_7.6p1 Ubuntu-4ubuntu0.1 pat OpenSSH* compat 0x04000000 debug1: Authenticating to 5.187.2.212:22 as ‘root’ debug1: SSH2_MSG_KEXINIT sent debug1: SSH2_MSG_KEXINIT received debug1: kex: algorithm: curve25519-sha256 debug1: kex: host key algorithm: ecdsa-sha2-nistp256 debug1: kex: server->client cipher: chacha20-poly1305@openssh.com MAC: <implicit> compression: none debug1: kex: client->server cipher: chacha20-poly1305@openssh.com MAC: <implicit> compression: none debug1: expecting SSH2_MSG_KEX_ECDH_REPLY debug1: Server host key: ecdsa-sha2-nistp256 SHA256:t5TglNO+Rk5SZ+tSZopBYRzbpzhMwhaAdxayxmUeaTM debug1: Host ‘5.187.2.212’ is known and matches the ECDSA host key. debug1: Found key in /home/kirill/.ssh/known_hosts:635 |

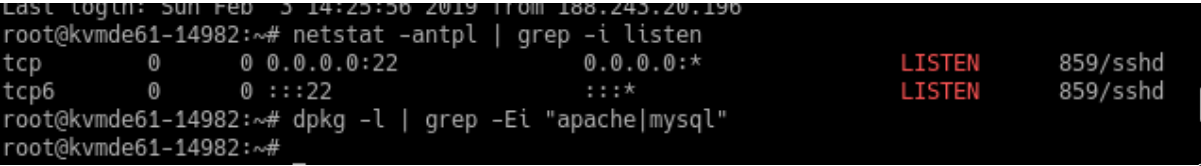

Имеем то-же самое. Увы. Ладно, может наша VM как-то кастомизируется и управляется после развертывания?

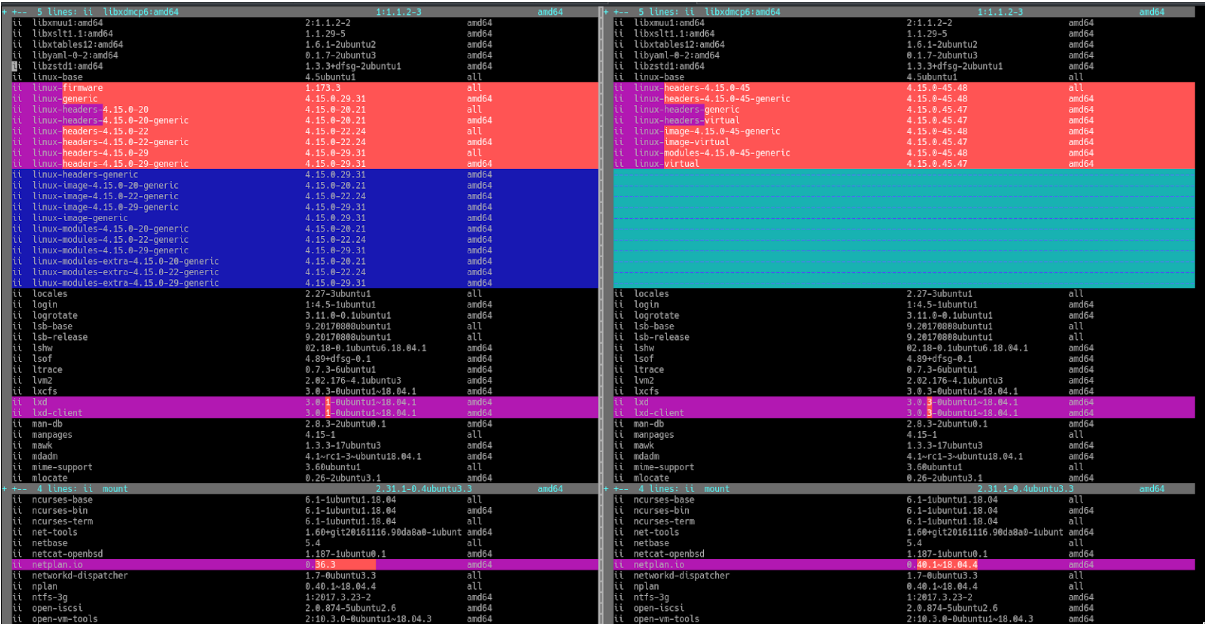

| root@kvmde61-14982:~# apt list —upgradable

Listing… Done linux-generic/bionic-updates,bionic-security 4.15.0.45.47 amd64 [upgradable from: 4.15.0.29.31] linux-headers-generic/bionic-updates,bionic-security 4.15.0.45.47 amd64 [upgradable from: 4.15.0.29.31] linux-image-generic/bionic-updates,bionic-security 4.15.0.45.47 amd64 [upgradable from: 4.15.0.29.31] lxd/bionic-updates 3.0.3-0ubuntu1~18.04.1 amd64 [upgradable from: 3.0.1-0ubuntu1~18.04.1] lxd-client/bionic-updates 3.0.3-0ubuntu1~18.04.1 amd64 [upgradable from: 3.0.1-0ubuntu1~18.04.1] netplan.io/bionic-updates,bionic-security 0.40.1~18.04.4 amd64 [upgradable from: 0.36.3] root@kvmde61-14982:~# uname -a Linux kvmde61-14982.fornex.org 4.15.0-29-generic #31-Ubuntu SMP Tue Jul 17 15:39:52 UTC 2018 x86_64 x86_64 x86_64 GNU/Linux root@kvmde61-14982:~# |

Нет, похоже это и правда собранный когда то (если быть точнее — в Июле прошлого года, судя по ревизии ядра — у меня на ноутбуке и то свежей, от 6 декабря) образ, который сейчас рапортует что у него есть неустановленные патчи безопасности.

Давайте проверим, насколько этот образ кастомизирован при изначальной сборке. Для этого достаточно проверить список пользователей и групп, список пакетов (сравнив его с оригиналом) и настройки репозиториев — за образец я возьму оригинальный образ ubuntu для Vagrant — https://app.vagrantup.com/ubuntu

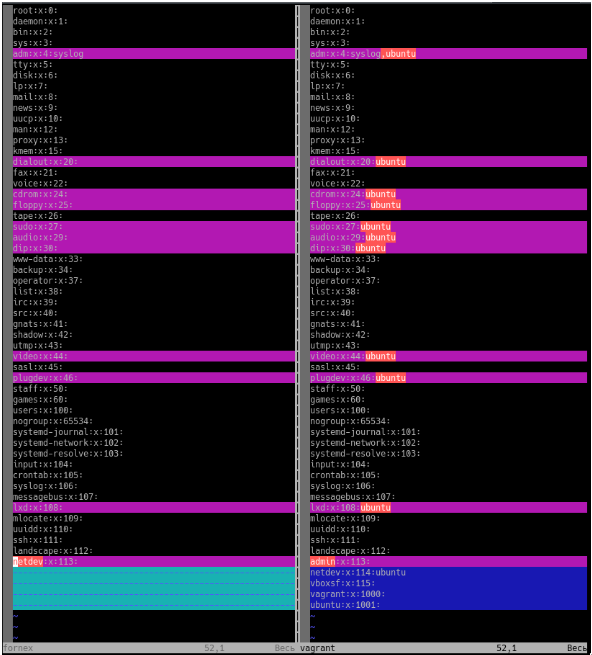

Начнем с групп (слева fornex, справа vagrant):

Ничего криминального — в сам образ для vagrant добавлено несколько служебных групп/пользователей, с другой стороны в образе fornex ничего нового нет.

Пройдемся по списку установленных пакетов — тут тоже ничего криминального. Основная разница в том что в fornex образ подготовлен под kvm (увидим дальше) и там стоят соответствующие пакеты с микрокодом для процессора да гостевые дополнения, а образ vagrant у меня для virtualbox и там для этого предустановлены свои пакеты. Ну и еще все, что связано с ревизией ядра — в vagrant оно тоже не самое свежее но и то свежей чем тут…

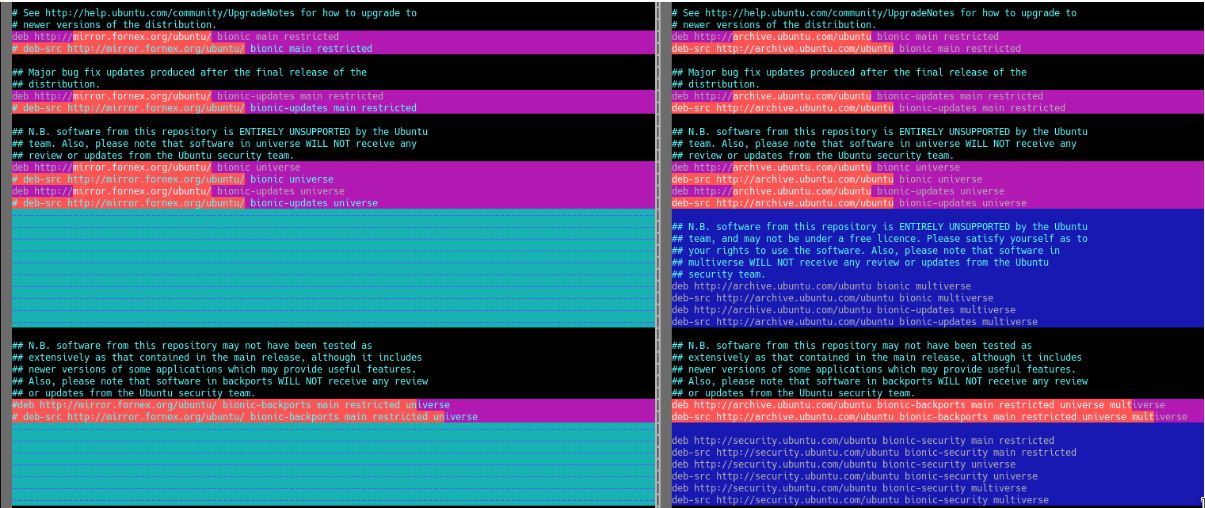

Осталось сравнить что у нас там по настройкам репозиториев ( опять же- fornex слева, vagrant — справа):

Вот тут самая жара — настройки репозиториев кастомизированны более чем полностью, почти все они переключенные на внутренние зеркала fornex. С одной стороны я понимаю зачем это делается- тем самым, компания минимизирует трафик, который пошел бы наружу при установке/обновлении, с другой стороны- зачем это делать, если VM вы разворачиваете из образа, без последующей кастомизации и обновления, а пользователь уже сам волен делать что-либо?

Теперь давайте посмотрим, что у нас там по виртуализации:

| root@kvmde61-14982:~# lsblk

NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT sr0 11:0 1 1024M 0 rom vda 252:0 0 10G 0 disk └─vda1 252:1 0 10G 0 part / root@kvmde61-14982:~# dmidecode -s system-product-name KVM root@kvmde61-14982:~# |

Да, в качестве гипервизора действительно используется QEMU / KVM, при этом судя по названию диска, дисковая подсистема у нас работает не за счет эмуляции sata/SCSI а на virtio драйвере (паравиртуализация), что дает максимальную дисковую производительность в таких условиях (кто не в курсе о чем речь- читать тут https://www.ibm.com/developerworks/library/l-virtio/index.html )

Дисковую разметку в целом видно и из примера выше — у нас просто создан корневой раздел, размером во весь диск. Раздела подкачки например нет но судя по выводу htop, swap присутствует и используется — значит ubuntu автоматически сконфигурировала его в виде файла.

Итак, время установки мы измерили, посмотрим на время создания и восстановления из бекапа…

План такой — создаем резервную копию, потом добавляем на сервер пакеты, создаем мусорные файлы в домашнем каталоге и откатываемся. Создание и откат — замеряем время, а заодно проверяем состояние системы после восстановления.

Кстати, при создании резервной копии в этот раз, моя ssh консоль и правда замерла секунд на 20, правда потом соединение восстановилось.

Результат — создание бекапа занимает 25 минут. Объем — 4,6 Гб… Судя по тому, что время установки и время создания полной резервной копии имеет схожие порядки я могу предположить что работаем мы на локальных дисках серверов, куда при установке образ загружается а при бекапе — стягивается снапшот. Все равно долго… Ну хорошо, посмотрим что у нас будет с восстановлением.

Поставим на машину LAMP роль а потом откатим ее…

Роль стоит, теперь запускаем восстановление и ждем.

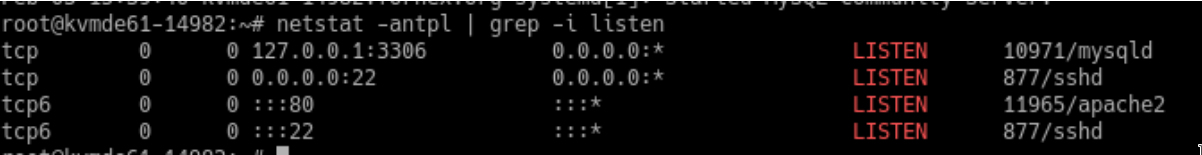

восстановление из бекапа заняло 24 минуты с копейками.. Проверяем наличие сервисов и пакетов…

Чисто!

За качество бекапа и восстановления — плюс, за время- минус. Не рассматривайте встроенный механизм как основное средство резервного копирования если скорость восстановления для вас критична. Если же наоборот — время восстановления измеряемое в десятках минут для вас приемлемо а возможность использовать какие-то внешние решения отсутствует — подобный сценарий неплохо подойдет.

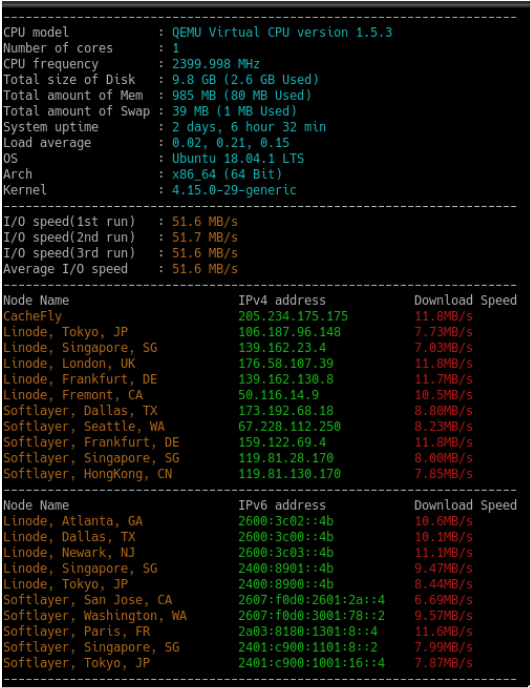

Для тестирования производительности я воспользуюсь следующей подборкой бенчмарков: https://github.com/haydenjames/bench-scripts/blob/master/README.md#benchsh

А вернее возьму парочку понравившихся( чтобы вы потом могли взять любой один на ваш выбор и сравнить результаты) и опубликую результаты, снабдив их комментариями, итак — результаты:

- bench.sh

2. VPS Benchmark

| root@kvmde61-14982:~# wget http://busylog.net/FILES2DW/busytest.sh -O — -o /dev/null | bash

__ |__) _ | _ _ _ _|_ |__)|_|_)\/|(_)(_). | )(-|_ / _/ http://busylog.net —————————— busyupload.sh V0.1 \|/ This is a early version with learning purpose… check the TODO Some logs here: ftp_busy.log —————————— Check what we have installed here… openssl……installed (YES) wget………installed (YES) ftp……….installed (YES) ioping…….installed (YES) hdparm…….installed (YES) —————————— Network upload test…. Generate temporary file ./hPBMGsPX.tmp with size 102400KB … please wait a wile 104857600 bytes (105 MB, 100 MiB) copied, 1.35224 s, 77.5 MB/s Created —————————— This server is located in : —————————— Upload demo.wftpserver.com -[ http://www.wftpserver.com/it/onlinedemo.htm ]- located in: Latency : 139.635 Upload speed : 4.7690 MB/s (?) —————————— Upload speedtest.tele2.net -[ http://speedtest.tele2.net/ ]- located in: Latency : 0.953 Upload speed : 12.2995 MB/s (?) —————————— Upload wen1-speedtest-1.tele2.net -[ http://speedtest.tele2.net/ (Austria, Vienna) ]- located in: Latency : ftp: connect to address 90.130.74.157: No route to host ftp: connect: No route to host Upload speed : Transfer seems to be in error! (answer ‘226 Transfer complete’ not found) (?) —————————— Upload zgb-speedtest-1.tele2.net -[ http://speedtest.tele2.net/ (Croatia, Zagreb) ]- located in: Latency : 14.578 Upload speed : 12.6876 MB/s (?) —————————— Upload fra36-speedtest-1.tele2.net -[ http://speedtest.tele2.net/ (Germany, Frankfurt) ]- located in: Latency : 0.859 Upload speed : 12.3108 MB/s (?) —————————— Upload bks-speedtest-1.tele2.net -[ http://speedtest.tele2.net/ (Latvia, Riga) ]- located in: Latency : 38.255 Upload speed : 12.1480 MB/s (?) —————————— Upload vln038-speedtest-1.tele2.net -[ http://speedtest.tele2.net/ (Lithuania, Vilnius) ]- located in: Latency : 36.235 Upload speed : 11.9785 MB/s (?) —————————— Upload ams-speedtest-1.tele2.net -[ http://speedtest.tele2.net/ (Netherlands, Amsterdam) ]- located in: Latency : 7.292 Upload speed : 12.7030 MB/s (?) —————————— Upload bck-speedtest-1.tele2.net -[ http://speedtest.tele2.net/ (Sweden, Gothenburg) ]- located in: Latency : 30.207 Upload speed : 11.0412 MB/s (?) —————————— Upload kst5-speedtest-1.tele2.net -[ http://speedtest.tele2.net/ (Sweden, Stockholm) ]- located in: Latency : 24.386 Upload speed : 12.1523 MB/s (?) —————————— Upload nyc9-speedtest-1.tele2.net -[ http://speedtest.tele2.net/ (USA, New York) ]- located in: ping: nyc9-speedtest-1.tele2.net: Name or service not known Latency : ftp: nyc9-speedtest-1.tele2.net: Name or service not known Upload speed : Transfer seems to be in error! (answer ‘226 Transfer complete’ not found) (?) Remove temporary file ./hPBMGsPX.tmp —————————— Test openSSL speeds (openssl signatures speed)…. Doing 512 bit private rsa’s for 10s: 124931 512 bit private RSA’s in 9.90s Doing 512 bit public rsa’s for 10s: 1964131 512 bit public RSA’s in 9.92s Doing 1024 bit private rsa’s for 10s: 44650 1024 bit private RSA’s in 9.91s Doing 1024 bit public rsa’s for 10s: 734921 1024 bit public RSA’s in 9.95s Doing 2048 bit private rsa’s for 10s: 6191 2048 bit private RSA’s in 9.88s Doing 2048 bit public rsa’s for 10s: 210643 2048 bit public RSA’s in 9.88s Doing 3072 bit private rsa’s for 10s: 2001 3072 bit private RSA’s in 9.93s Doing 3072 bit public rsa’s for 10s: 102287 3072 bit public RSA’s in 9.93s Doing 4096 bit private rsa’s for 10s: 894 4096 bit private RSA’s in 9.93s Doing 4096 bit public rsa’s for 10s: 58208 4096 bit public RSA’s in 9.87s Doing 7680 bit private rsa’s for 10s: 103 7680 bit private RSA’s in 9.94s Doing 7680 bit public rsa’s for 10s: 16854 7680 bit public RSA’s in 9.91s Doing 15360 bit private rsa’s for 10s: 19 15360 bit private RSA’s in 10.21s Doing 15360 bit public rsa’s for 10s: 4351 15360 bit public RSA’s in 9.95s OpenSSL 1.1.0g 2 Nov 2017 built on: reproducible build, date unspecified options:bn(64,64) rc4(16x,int) des(int) aes(partial) blowfish(ptr) compiler: gcc -DDSO_DLFCN -DHAVE_DLFCN_H -DNDEBUG -DOPENSSL_THREADS -DOPENSSL_NO_STATIC_ENGINE -DOPENSSL_PIC -DOPENSSL_IA32_SSE2 -DOPENSSL_BN_ASM_MONT -DOPENSSL_BN_ASM_MONT5 -DOPENSSL_BN_ASM_GF2m -DSHA1_ASM -DSHA256_ASM -DSHA512_ASM -DRC4_ASM -DMD5_ASM -DAES_ASM -DVPAES_ASM -DBSAES_ASM -DGHASH_ASM -DECP_NISTZ256_ASM -DPADLOCK_ASM -DPOLY1305_ASM -DOPENSSLDIR=»\»/usr/lib/ssl\»» -DENGINESDIR=»\»/usr/lib/x86_64-linux-gnu/engines-1.1\»» sign verify sign/s verify/s rsa 512 bits 0.000079s 0.000005s 12619.3 197997.1 rsa 1024 bits 0.000222s 0.000014s 4505.5 73861.4 rsa 2048 bits 0.001596s 0.000047s 626.6 21320.1 rsa 3072 bits 0.004963s 0.000097s 201.5 10300.8 rsa 4096 bits 0.011107s 0.000170s 90.0 5897.5 rsa 7680 bits 0.096505s 0.000588s 10.4 1700.7 rsa 15360 bits 0.537368s 0.002287s 1.9 437.3 —————————— Disk seek rate test (ioping)….

— . (ext4 /dev/vda1) ioping statistics — 7.31 k requests completed in 2.91 s, 28.6 MiB read, 2.51 k iops, 9.82 MiB/s generated 7.31 k requests in 3.00 s, 28.6 MiB, 2.44 k iops, 9.52 MiB/s min/avg/max/mdev = 169.6 us / 397.8 us / 6.96 ms / 161.4 us —————————— Direct (not cached) disk reads (hdparm)…. Test disk /dev/vda1

/dev/vda1: Timing O_DIRECT disk reads: 194 MB in 3.01 seconds = 64.53 MB/sec |

Итак, давайте подведем итог

В плане vps/vds, FORNEX представляет довольно удобную и при этом приемлемую по цене платформу с удобным интерфейсом, дающим широкий доступ к самостоятельному управлению вашими серверами, с сбором по статистики, возможностью легко управлять ssh ключами и их предустановкой, набором популярных образов операционных систем и уже предустановленных приложений, с api (который пока довольно прост, но надеюсь будет развиваться). Это плюсы.

Есть возможность создавать резервные копии, восстанавливать сервер из них либо использовать резервную копию как базу для развертывания аналогичной виртуальной машины (клонирования) — это тоже можно было бы занести в плюс если бы не крайне низкая скорость работы этого механизма, поэтому оставим как приятную опцию.

Из минусов — устаревшие образы, которые разворачиваются из единого шаблона, не проходя даже минимальную кастомизацию, тем самым перекладывая эту работу на плечи администратора. Не то чтобы это было очень ужасно но все таки неприятно — неопытные администраторы могут на этом обжечься по незнанию.

На этом я завершаю свой обзор, приятного Вам пользования, коллеги и всем долгого аптайма!